Funcionalidades

Spidernext centralización de la seguridad y mucho más

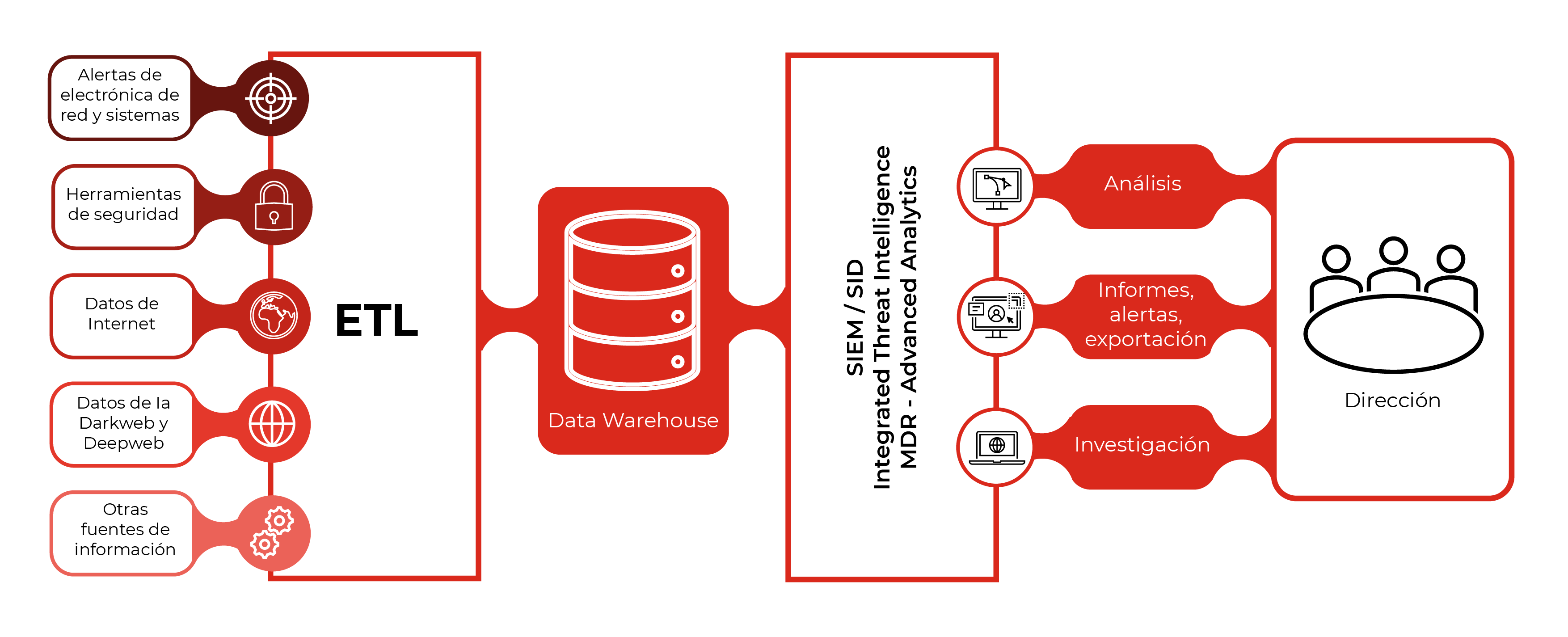

Es una plataforma centralizada de ciberdefensa basada en un virtual SOC (Centro de operaciones de Seguridad virtual), que va más allá de la centralización y correlación de eventos de seguridad, incorpora un potente motor basado en Inteligencia Artificial, cuya función principal es la de identificar información clave vinculada con los activos que se añaden a la plataforma, valorarla, analizarla y clasificarla según su valía y el nivel de riesgo que esta representa.

Por último, enviar alertas personalizadas según grado de criticidad y proporcionar una plataforma para generar reportes y gestionar los datos en tiempo real. Esto otorga la capacidad de identificar eventos que puedan afectar a la seguridad, incluso un posible ciberataque antes de que ocurra, recuperar información de inteligencia y detectar ataques a la reputación de una organización.

Permite centralizar en una sola plataforma la gestión y control de la seguridad de la organización.

Contribuye a mejorar la seguridad de su organización mediante el sistema inteligente de defensa incorporado a la plataforma que permite una monitorización de activos e IOCs (Indicadores de Compromiso), el análisis de vulnerabilidades y detección de eventos susceptibles de ser dañinos de forma automatizada.

También contribuye de forma importante a mejorar la capacidad de respuesta ante incidentes de seguridad, al disponer de una centralización que ofrece más información y visibilidad, así como la automatización de la respuesta.

![]() Identificación de:

Identificación de:

- Ataques mediante la integración con EPP, EDR, DLP, MDM, SIEM, Firewall, etc.

- Vulnerabilidades en la infraestructura de la organización.

- Información técnica que podría ser útil para un atacante.

- Sistemas desactualizados o mal configurados.

- Preparación de ataques dirigidos (APTs) por grupos de delincuentes.

- Fugas de datos confidenciales.

![]() Detección de:

Detección de:

- Posibles puntos vulnerables que pueden ser la entrada para ciberatacantes.

- Posibles sistemas infectados por malware.

- Probable gestación de ataques por phishing que tienen como objetivo nuestros clientes o sus clientes.

- Suplantaciones de webs corporativas y de tiendas online del cliente.

- Suplantaciones de dominios.

- Un uso inadecuado activos por parte de empleados.

- Comportamientos anormales de usuarios o aplicaciones.

- Infraestructuras del cliente que son orígenes de ataques a terceros.

- Usuarios y contraseñas robadas de nuestros clientes.

![]() Aporta:

Aporta:

- Centralización de la seguridad.

- Mayor capacidad de correlación de eventos.

- Más información y visibilidad en los incidentes.

- Mejor capacidad de respuesta y gestión de incidentes.

- Métricas y KPIs automáticos y personalizados

- Facilita el cumplimiento normativo (ISO 27001, PCI-DDS, NIST, ENS y otros).

Facilita la toma de decisiones mediante la recopilación automatizada de información de inteligencia de centenares de fuentes públicas y privadas.

![]() Información de inteligencia sobre la organización.

Información de inteligencia sobre la organización.

![]() Información de inteligencia sobre su competencia.

Información de inteligencia sobre su competencia.

![]() Información de inteligencia sobre sus empleados o colaboradores.

Información de inteligencia sobre sus empleados o colaboradores.

![]() Información de inteligencia sobre VIPS.

Información de inteligencia sobre VIPS.

![]() Detección de posibles fugas de información.

Detección de posibles fugas de información.

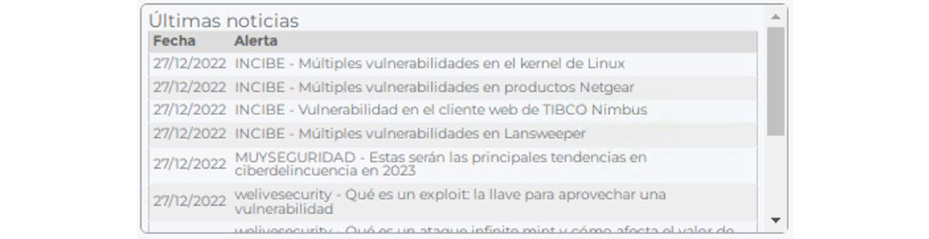

Monitorización en tiempo real, de la reputación de una empresa, institución o personalidad a partir de la información publicada en medios de comunicación, foros y redes sociales.

![]() Información sobre noticias publicadas relacionadas con los clientes.

Información sobre noticias publicadas relacionadas con los clientes.

![]() Detección de uso indebido de marcas de los clientes.

Detección de uso indebido de marcas de los clientes.

![]() Detección de usurpaciones de identidad.

Detección de usurpaciones de identidad.

![]() Detección de noticias y publicaciones maliciosas.

Detección de noticias y publicaciones maliciosas.

![]() Detección de comentarios difamatorios. Puntuación.

Detección de comentarios difamatorios. Puntuación.

¿Cuál es el proceso de spidernext?

Ejemplos de monitorización

Ejemplos de monitorización

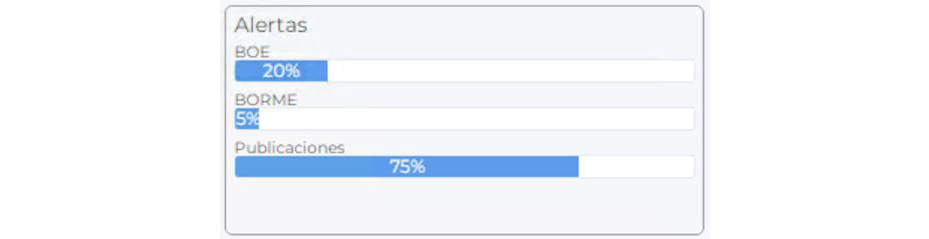

Envío de alertas en tiempo real

Existen 5 tipos de alertas según el grado de importancia del evento. Usted podrá definir cuando, como y que acción realizar para cada uno de estos niveles.

Los usuarios pueden configurar los métodos de aviso de forma sencilla dependiendo del nivel de riesgo, el aumento de este o incluso la detección de un evento en concreto.

Para clasificar el riesgo, el motor de procesado de resultados e inteligencia artificial adjudicará un valor a cada evento que pueda considerarse susceptible de formar parte de una amenaza. Este valor irá del 1 al 5 dependiendo de la criticidad de éste.

1 Evento clasificado inicialmente con peso mínimo en una APT o importancia muy baja

2Evento clasificado de importancia baja

3Evento clasificado con importancia media

4Evento clasificado de importancia alta

5Evento clasificado de importancia crítica

Envío de alertas en tiempo real

Existen 5 tipos de alertas según el grado de importancia del evento. Usted podrá definir cuando, como y que acción realizar para cada uno de estos niveles.

Los usuarios pueden configurar los métodos de aviso de forma sencilla dependiendo del nivel de riesgo, el aumento de este o incluso la detección de un evento en concreto.

Para clasificar el riesgo, el motor de procesado de resultados e inteligencia artificial adjudicará un valor a cada evento que pueda considerarse susceptible de formar parte de una amenaza. Este valor irá del 1 al 5 dependiendo de la criticidad de éste.

1 Evento clasificado inicialmente con peso mínimo en una APT o importancia muy baja

2Evento clasificado de importancia baja

3Evento clasificado con importancia media

4Evento clasificado de importancia alta

5Evento clasificado de importancia crítica